Kategoriler

UYGULAMALAR

İstanbul

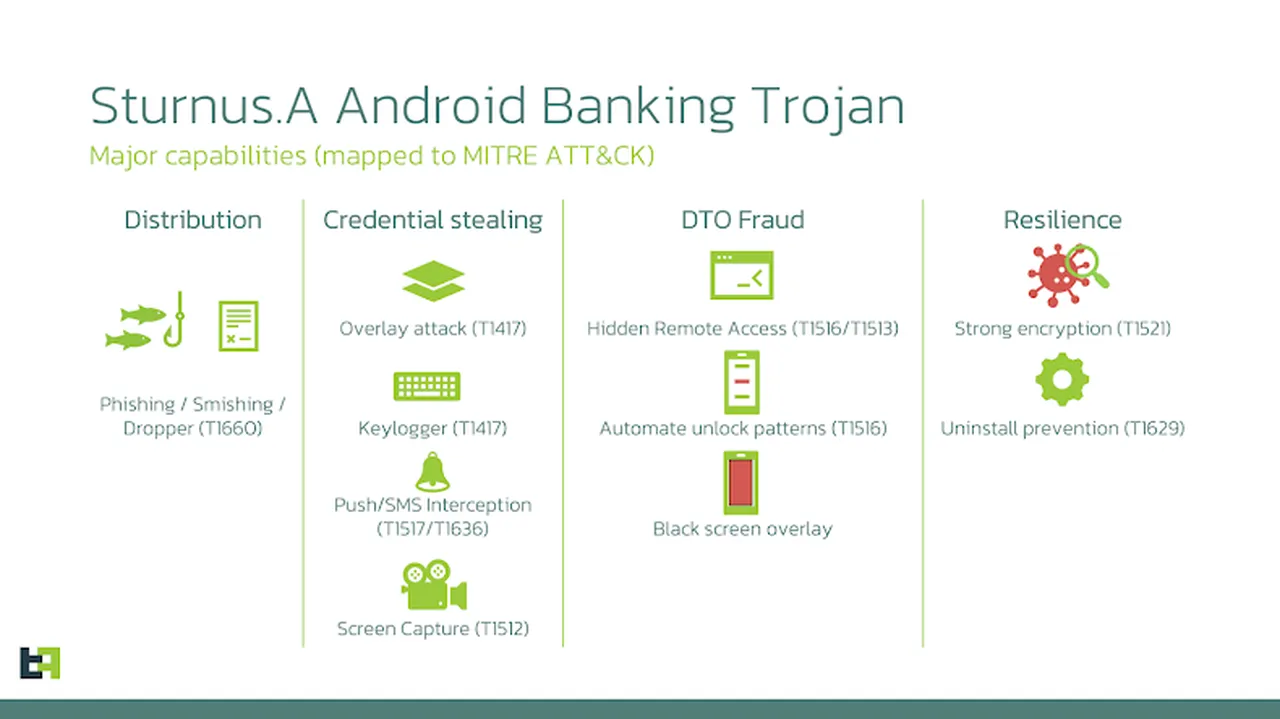

Siber güvenlik araştırmacıları, yeni bir Android bankacılık truva atı keşfetti: Sturnus. Virüs, kimlik bilgilerini çalmaya ve finansal dolandırıcılık amaçlı cihazın kontrolünü tamamen ele geçirmeye imkan tanıyor.

ThreatFabric tarafından paylaşılan raporda, Sturnus'u rakiplerinden ayıran en önemli özelliğin şifreli mesajlaşmaları atlatma yeteneği olduğu belirtiliyor.

Mobil güvenlik şirketi ThreatFabric, Sturnus'un WhatsApp, Telegram ve Signal gibi uygulamalardaki iletişimi, şifre çözüldükten sonra doğrudan cihaz ekranından yakalayarak izleyebileceğini vurguluyor.

Ayrıca zararlı yazılımın, bankacılık uygulamalarının üzerine sahte giriş ekranları yerleştirerek kurbanların kimlik bilgilerini ele geçirebildiği de ifade ediliyor. Hollandalı şirket, Sturnus'un özel olarak işletildiğini ve şu anda bir değerlendirme aşamasında olduğunu öngörüyor.

Sturnus truva atını dağıtan zararlı yazılım bileşenleri arasında ise Google Chrome ("com.klivkfbky.izaybebnx") ve Preemix Box ("com.uvxuthoq.noscjahae") gibi isimler yer alıyor.

Zararlı yazılımın, özellikle Güney ve Orta Avrupa'daki finans kuruluşlarını hedef almak üzere bölgesel özel sahte arayüzlerle tasarlandığı belirtiliyor.

Sturnus adı ise, zararlı yazılımın düz metin, AES ve RSA şifrelemesini bir arada kullanan karışık iletişim modeline bir gönderme yapıyor. ThreatFabric, bu durumu çok çeşitli ıslıklar kullanan ve ses taklidi yapmasıyla bilinen Sığırcık kuşuna (Sturnus vulgaris) benzetiyor.

Truva atı, başlatıldığında bir uzak sunucuyla WebSocket ve HTTP kanalları üzerinden bağlantı kuruyor. Bu sayede cihazı kaydediyor ve karşılığında şifreli yükleri alıyor. Aynı zamanda, hackerların Sanal Ağ Hesaplama (VNC) oturumları sırasında ele geçirilen Android cihazla etkileşime girmesi için bir WebSocket kanalı oluşturuluyor.

Bankacılık uygulamaları için sahte arayüzler sunmanın yanı sıra, Android'in erişilebilirlik hizmetlerini kötüye kullanarak tuş vuruşlarını yakalayabiliyor ve kullanıcı arayüzü etkileşimlerini kaydedebiliyor. Bankaya ait sahte ekran kurbana sunulup kimlik bilgileri alındıktan sonra, kullanıcının şüphesini çekmemek adına hedefe yönelik arayüz devre dışı bırakılıyor.

Dahası, zararlı yazılım tüm görsel geri bildirimi engelleyen ve Android işletim sistemi güncelleme ekranını taklit eden tam ekran bir arayüz gösterebiliyor. Bu, kullanıcıya bir yazılım güncellemesi izlenimi verirken, arka planda kötü amaçlı eylemlerin gerçekleştirilmesine olanak tanıyor.

Sturnus, cihaz etkinliğini izleme, Signal, Telegram ve WhatsApp gibi uygulamaların içeriğini kullanıcının erişilebilirlik hizmetleri aracılığıyla toplama gibi yeteneklere de sahip.

Böylece uzaktan tıklama, metin girişi, kaydırma, uygulama başlatma, izin onayları gibi eylemleri gerçekleştirebiliyorlar.